Quando è il momento di investire in una soluzione più robusta per la gestione delle vulnerabilità e delle patch?

La gestione delle patch è un’attività essenziale, ma sempre più costosa e dispendiosa in termini di tempo per i team IT. Molte aziende hanno adottato strumenti automatizzati per la distribuzione delle patch per rendere il processo più efficiente e soddisfare i requisiti di conformità. Ma la continua crescita drammatica sia del numero che della gravità delle vulnerabilità solleva la domanda: quando è il momento di investire in soluzioni più robuste per gestire carichi di lavoro più elevati, mantenere i sistemi sicuri, rispettare la conformità e implementare nuove tecnologie?

Negli ultimi anni, molti team IT hanno sostituito le procedure manuali di gestione delle patch con strumenti software commerciali che automatizzano parte del processo. L’uso

dell’automazione è aumentato in risposta al numero crescente e alla gravità delle vulnerabilità pubblicate e alla complessità delle reti aziendali. È stato anche guidato da rilasci più

frequenti delle patch da parte dei fornitori di software e dalla pressione sui team IT per affrontare rapidamente gli exploit zero day.

La maggior parte degli strumenti di automazione si concentra sulla distribuzione delle patch, mentre alcuni sono abbinati a soluzioni che forniscono un monitoraggio continuo delle

vulnerabilità. Entrambi sono in linea con le raccomandazioni di Gartner, Forrester, SANS Institute e altri esperti del settore. Infatti, la Cybersecurity and Infrastructure Security Agency

(CISA) statunitense richiede alle

agenzie federali di automatizzare sia la gestione delle vulnerabilità che la distribuzione delle patch. Anche senza tale guida, la maggior parte delle aziende si è resa conto che la

gestione manuale delle patch è semplicemente insostenibile.

Le valutazioni variano, ma l’opinione comune è che gli strumenti automatizzati per la pianificazione, l’implementazione e il monitoraggio delle patch possano ridurre il tempo e lo sforzo

dell’IT dal 30 al 70% rispetto ai metodi manuali. L’automazione può anche ridurre sostanzialmente il numero di giorni necessari ai team IT per chiudere le vulnerabilità una volta

pubblicate, il Mean Time To Remediate (MTTR). Nonostante l’uso più diffuso dell’automazione, i carichi di lavoro della sicurezza informatica continuano ad aumentare a causa della crescente

complessità degli ambienti IT e dell’aumento del numero e della diversità dei dispositivi e delle applicazioni.

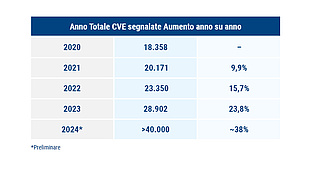

Un aumento delle vulnerabilità

Il report del Ponemon Institute del 2023 “The State of Patch Management in

the Digital Workplace” ha rilevato che il 65% dei professionisti IT impiega da 10 a più di 25 ore alla settimana per l’implementazione delle patch, ovvero dal 25% al 70% circa delle ore

mensili di un team IT. Le richieste di gestione delle patch si aggiungono alle responsabilità esistenti del personale per la fornitura e la manutenzione degli endpoint, il supporto agli

utenti, la collaborazione con i fornitori, l’aggiornamento degli inventari IT, la documentazione della conformità e così via.

I carichi di lavoro IT sono aumentati insieme al numero di vulnerabilità segnalate nel National

Vulnerability Database:

Molto più di una semplice distribuzione

Considerati i carichi di lavoro e i rischi connessi, l’applicazione automatica delle patch è una necessità, ma è solo una fase del più ampio processo di gestione delle vulnerabilità. Una soluzione più solida per la gestione automatica delle patch e delle

vulnerabilità, integrata nelle pratiche quotidiane di gestione degli endpoint, può ridurre significativamente il tempo e gli sforzi necessari per rilevare e colmare le lacune di sicurezza,

migliorando al contempo la conformità e la sicurezza informatica di un’organizzazione.

La gestione delle vulnerabilità inizia con un inventario aggiornato automaticamente di tutte le risorse IT installate. Utilizzando i dati di questo inventario, uno scanner di vulnerabilità

integrato può segnalare automaticamente le lacune di sicurezza, come configurazioni errate del sistema, database dei virus obsoleti, volumi di archiviazione non crittografati, porte di rete

aperte, aggiornamenti del sistema operativo mancanti e, naturalmente, sistemi privi di patch.

Una scansione delle vulnerabilità può rendere molto più facile identificare e dare priorità alle patch necessarie. Tuttavia, gli amministratori IT devono anche dedicare molto tempo a

testare e configurare aggiornamenti e patch per garantire la compatibilità e la stabilità prima della distribuzione, un fatto che è stato messo in evidenza dall’errato aggiornamento di CrowdStrike nel luglio 2024. Dopo la distribuzione, gli

amministratori IT devono monitorare gli endpoint per assicurarsi che l’installazione degli aggiornamenti e delle patch sia andata a buon fine e non abbia introdotto problemi imprevisti.

Update Management e Managed Software

Sicurezza informatica significa mantenere i dispositivi finali aggiornati con gli aggiornamenti. baramundi Update Management & Managed Software è al vostro fianco.

Scoprite come eliminare efficacemente le vulnerabilità con l'automazione IT

Fare il passo successivo

La baramundi Management Suite (bMS) fornisce soluzioni per l’inventario automatizzato e l’implementazione del software. Ma offre anche la possibilità

di automatizzare in modo completo la scansione delle vulnerabilità, la gestione degli aggiornamenti di Windows e il patching di applicazioni di terze parti con i moduli bMS Vulnerability Scanner e Update Management e Managed

Software.

Il Vulnerability Scanner esegue automaticamente la scansione degli endpoint di rete per individuare aggiornamenti e patch mancanti, impostazioni errate e altre lacune di sicurezza. Mostra

immediatamente la presenza e la gravità delle vulnerabilità in una chiara visualizzazione del cruscotto insieme alle azioni correttive consigliate. Il modulo Update Management fornisce il

pieno controllo sui tempi e sulla distribuzione degli aggiornamenti client e server di Windows, ovvero nessun aggiornamento automatico inaspettato e potenzialmente problematico.

Per il patching di applicazioni di terze parti, i moduli Managed Software vanno ancora oltre. Forniscono pacchetti di patch completamente testati e pronti per la distribuzione per oltre 250

applicazioni di terze parti. Un team dedicato di esperti di baramundi monitora costantemente i database delle vulnerabilità per le CVE pubblicate, nonché la disponibilità di nuove patch

rilasciate dai fornitori di software. Il team testa accuratamente le patch per verificarne la stabilità e la compatibilità, quindi le impacchetta e le sigilla per distribuirle in modo

sicuro tramite la bMS. Gli amministratori IT vengono avvisati quando i nuovi pacchetti sono pronti, in modo da poter configurare i parametri necessari per i loro ambienti. La distribuzione

automatizzata tramite il modulo Deploy della bMS ai sistemi di destinazione avviene quando e come gli amministratori IT lo decidono.

Ognuna di queste funzionalità è integrata nella bMS insieme a strumenti per la gestione regolare degli endpoint.

ROI e miglioramento della sicurezza delle infrastrutture

Utilizzando le stime di Gartner, del Ponemon Institute e di altre fonti del settore, possiamo fornire un esempio del ROI derivante dall’utilizzo della soluzione Managed Software. Per

un’analisi di base, utilizzeremo le seguenti metriche conservative per i costi della manodopera IT e il tempo dedicato alle attività di gestione delle vulnerabilità (identificazione delle

vulnerabilità/patch, test, distribuzione e monitoraggio) per una rete con 500-1.000 endpoint:

Costi della manodopera IT

- Indagini nazionali negli Stati Uniti mostrano che lo stipendio di un amministratore IT va dai 60.000 ai 90.000 dollari l’anno, ovvero circa 75.000 dollari l’anno o 6.250 dollari al mese.

- 3 amministratori IT o 18.750 dollari al mese

- Una settimana lavorativa nominale di 40 ore o 480 ore di tempo totale del team ogni mese. (Le settimane lavorative nel mondo reale sono probabilmente molto più lunghe).

Attività di gestione delle vulnerabilità

Per questa analisi, supporremo che la scansione delle vulnerabilità e la distribuzione delle patch siano automatizzate, mentre i test sulle patch rimangano un processo prevalentemente

manuale.

Di conseguenza:

- Il team IT dedica circa 240 ore al mese, ovvero circa la metà delle ore totali del team, al lavoro relativo alle patch.

- I test e la convalida delle patch rappresentano in genere dal 50% al 60% di quel totale, ovvero circa 100-120 ore al mese.

Risparmi, guadagni e benefici

Applicando il risparmio di tempo stimato dal 30% al 70% derivante dall’uso dell’automazione, il modulo Managed Software può ridurre il tempo di test da 30 a 80 ore al mese. Ciò equivale

all’incirca a 0,75-2 dipendenti IT a tempo pieno, o tra 4.700 e 12.500 dollari al mese.

Il valore aumenta ulteriormente grazie a una qualità delle patch più costante, MTTR più brevi e migliori metriche di conformità. Il personale IT ha anche più tempo per ottimizzare i

processi esistenti e gestire nuovi progetti strategici. Le aziende che utilizzando Managed Software possono anche aumentare la loro competitività quando assumono personale IT qualificato.

Una questione di valore

Si tratta ovviamente di stime prudenti e generalizzate dei benefici, e le metriche e i risultati effettivi dipenderanno dalle circostanze specifiche. Anche così, il potenziale ROI rende il

modulo Managed Software degno di seria considerazione da parte di qualsiasi cliente attuale o potenziale di baramundi.

Alla fine, la decisione di aggiungere Managed Software alla bMS si riduce al valore di un atteggiamento di sicurezza informatica continuamente migliorato, di una maggiore conformità di

fronte alle minacce crescenti e di un uso più efficace del tempo e dei costi del personale IT.

Leggi di più

Il geniale principio della gestione software di Linux

- Tags:

- uem,

- bms,

- linux,

- managed software