Kiedy nadszedł czas, aby zainwestować w solidniejsze rozwiązanie do zarządzania lukami w zabezpieczeniach i poprawkami?

Zarządzanie poprawkami jest dla zespołów IT niezbędnym, ale coraz też droższym i coraz bardziej czasochłonnym zadaniem. Wiele firm wdrożyło zautomatyzowane narzędzia do wdrażania poprawek, aby usprawnić ten proces i spełnić wymagania dotyczące zgodności z przepisami. Ciągły dramatyczny wzrost liczby i dotkliwości luk w zabezpieczeniach rodzi jednak pytanie: kiedy nadszedł czas, aby zainwestować w solidniejsze rozwiązania, które usprawniłyby zarządzanie większym obciążeniem pracą, zapewnianie bezpieczeństwa systemów, utrzymywanie zgodności z przepisami oraz wdrażanie nowych technologii?

W ciągu ostatnich kilku lat wiele zespołów IT zastąpiło manualne procedury zarządzania poprawkami komercyjnymi narzędziami programowymi, które automatyzują wiele aspektów tego procesu.

Wykorzystanie automatyzacji rośnie w odpowiedzi na rosnącą liczbę i dotkliwość publikowanych podatności i zagrożeń (CVE) oraz złożoność sieci biznesowych. Popularność automatyzacji wzrasta

również w następstwie coraz częstszego wydawania poprawek przez dostawców oprogramowania oraz oczekiwania od zespołów IT szybkich reakcji na nieznane dotychczas zagrożenia (ang. zero-day

exploits).

Większość narzędzi do automatyzacji koncentruje się na wdrażaniu poprawek, podczas gdy niektóre są również połączone z rozwiązaniami zapewniającymi ciągłe monitorowanie luk w

zabezpieczeniach. Oba te podejścia są zgodne z zaleceniami firm Gartner, Forrester i SANS Institute, a także innych ekspertów branżowych. W rzeczywistości amerykańska Agencja ds.

Cyberbezpieczeństwa i Bezpieczeństwa Infrastruktury (CISA) wymaga od agencji federalnych automatyzacji zarówno zarządzania lukami w zabezpieczeniach, jak i wdrażania poprawek. Nawet bez tych wytycznych większość firm

zdała sobie jednak sprawę, że ręczne zarządzanie poprawkami po prostu nie ma przyszłości.

Szacunki różnią się, ale zasadniczo panuje zgoda co do tego, że zautomatyzowane narzędzia do planowania, wdrażania i monitorowania poprawek mogą ograniczyć nakład pracy specjalistów IT o 30

do nawet 70 procent w porównaniu z metodami manualnymi. Automatyzacja może również znacznie zmniejszyć liczbę dni potrzebnych zespołom IT na załatanie luk w zabezpieczeniach po ich

opublikowaniu, czyli średni czas do usunięcia (MTTR). Pomimo szerszego wykorzystania automatyzacji obciążenie pracą działów cyberbezpieczeństwa IT nadal jednak rośnie ze względu na rosnącą

złożoność środowisk IT oraz wzrost liczby i różnorodności urządzeń i aplikacji.

Rosnąca fala luk w zabezpieczeniach

Ponemon Institute w raporcie „The State of Patch Management in the Digital

Workplace” z 2023 r. stwierdza, że 65% specjalistów IT spędza od 10 do ponad 25 godzin tygodniowo na wdrażaniu poprawek, co stanowi w przybliżeniu 25–70% całkowitego miesięcznego czasu

pracy zespołu IT. Wymagania dotyczące zarządzania poprawkami uzupełniają pozostałe obowiązki specjalistów w zakresie udostępniania i konserwacji punktów końcowych, wsparcia użytkowników,

współpracy z dostawcami, aktualizacji inwentarzy IT, dokumentowania zgodności itd.

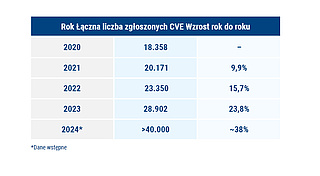

Obciążenie pracą działów IT rosło wraz z liczbą luk w zabezpieczeniach zgłaszanych do Krajowej Bazy Danych o Lukach w Zabezpieczeniach NIST:

Więcej niż tylko wdrażanie

Biorąc pod uwagę obciążenie pracą oraz występujące czynniki ryzyka, automatyczne wdrażanie poprawek jest koniecznością, ale to wciąż tylko jeden krok w ramach szerzej rozumianego procesu zarządzania lukami w zabezpieczeniach. Solidniejsze, zautomatyzowane rozwiązanie do

zarządzania poprawkami i lukami w zabezpieczeniach, zintegrowane z codziennymi praktykami zarządzania punktami końcowymi, może znacznie ograniczyć czas i nakład pracy potrzebne do

wykrywania oraz eliminacji luk w zabezpieczeniach, jednocześnie poprawiając zgodność z przepisami i poziom cyberbezpieczeństwa organizacji.

Zarządzanie lukami w zabezpieczeniach zaczyna się od automatycznie aktualizowanej inwentaryzacji wszystkich zainstalowanych zasobów IT. Korzystając z takich danych inwentaryzacyjnych,

zintegrowany skaner luk w zabezpieczeniach może automatycznie zgłaszać problemy takie jak błędne konfiguracje systemu, nieaktualne bazy danych wirusów, nieszyfrowane woluminy pamięci

masowej, otwarte porty sieciowe, brakujące aktualizacje systemu operacyjnego i oczywiście systemy bez poprawek.

Skanowanie luk w zabezpieczeniach może znacznie ułatwić identyfikację i ustalenie priorytetów potrzebnych poprawek. Administratorzy IT muszą też jednak poświęcać znaczną ilość czasu na

testowanie i konfigurowanie aktualizacji i poprawek, aby zapewnić kompatybilność i stabilność przed wdrożeniem — co zostało dobitnie pokazane przez wadliwą aktualizację CrowdStrike w lipcu 2024 r. Po wdrożeniu administratorzy IT muszą

monitorować punkty końcowe, aby mieć pewność, że instalacja aktualizacji i poprawek zakończyła się pomyślnie i nie spowodowała nieoczekiwanych problemów.

Update Management i Managed Software

Bezpieczeństwo IT oznacza utrzymywanie urządzeń końcowych na bieżąco z aktualizacjami. baramundi Update Management & Managed Software jest po Twojej stronie.

Dowiedz się, jak skutecznie wyeliminować luki w

zabezpieczeniach dzięki automatyzacji IT

Następny krok

Pakiet baramundi Management Suite (bMS) zapewnia rozwiązania do automatycznej inwentaryzacji i wdrażania oprogramowania. Oferuje też jednak również

możliwość kompleksowej automatyzacji skanowania luk w zabezpieczeniach, zarządzania aktualizacjami systemu Windows oraz wprowadzania poprawek w aplikacjach innych firm za pomocą wchodzących

w skład bMS modułów Vulnerability Scanner oraz Update Management and Managed Software.

Vulnerability Scanner automatycznie skanuje punkty końcowe sieci w poszukiwaniu brakujących aktualizacji i poprawek, nieprawidłowych ustawień oraz innych luk w zabezpieczeniach. Natychmiast

pokazuje na przejrzystym pulpicie nawigacyjnym obecność i dotkliwość luk w zabezpieczeniach wraz z zalecanymi działaniami naprawczymi. Moduł Update Management zapewnia pełną kontrolę nad

harmonogramem i wdrażaniem aktualizacji klientów i serwerów Windows, czyli brak nieoczekiwanych i potencjalnie problematycznych aktualizacji samoczynnych.

W przypadku wprowadzania poprawek w aplikacjach innych firm moduł Managed Software idzie jeszcze dalej. Zapewnia on w pełni przetestowane pakiety poprawek gotowe do wdrożenia w ponad 250

aplikacjach innych firm. Dedykowany zespół ekspertów baramundi stale monitoruje bazy danych luk w zabezpieczeniach w poszukiwaniu opublikowanych CVE, a także sprawdza dostępność nowych

poprawek wydawanych przez dostawców oprogramowania. Zespół dokładnie testuje poprawki pod kątem stabilności i kompatybilności, a następnie tworzy z nich pakiety i zabezpiecza je w celu

bezpiecznej dystrybucji za pośrednictwem bMS. Administratorzy IT są powiadamiani, gdy nowe pakiety są gotowe, dzięki czemu mogą skonfigurować parametry wymagane dla swoich środowisk.

Automatyczna dystrybucja do systemów docelowych za pomocą modułu bMS Deploy odbywa się w momentach określonych przez administratorów IT

oraz w wybrany przez nich sposób. Każda z tych funkcji jest zintegrowana z bMS wraz z narzędziami do regularnego zarządzania punktami końcowymi.

Zwrot z inwestycji (ROI) i poprawa bezpieczeństwa infrastruktury

Korzystając z szacunków firm Gartner, Ponemon Institute oraz innych źródeł branżowych, możemy podać przykład zwrotu z inwestycji (ROI) z wdrożenia rozwiązania Managed Software. Do

podstawowej analizy wykorzystamy następujące ostrożnie oszacowane wskaźniki kosztów pracy IT i czasu poświęconego na działania związane z zarządzaniem lukami w zabezpieczeniach

(identyfikacja, testowanie, wdrażanie i monitorowanie luk w zabezpieczeniach/poprawek) dla sieci liczącej od 500 do 1000 punktów końcowych:

Koszty pracy IT

- Krajowe badania prowadzone w Stanach Zjednoczonych pokazują, że wynagrodzenie administratora IT waha się od 60 000 USD do 90 000 USD rocznie, czyli wynosi przeciętnie około 75 000 USD rocznie lub 6250 USD miesięcznie.

- 3 administratorów IT lub 18 750 USD miesięcznie.

- Nominalny 40-godzinny tydzień pracy lub 480 godzin całkowitego czasu pracy zespołu miesięcznie (tygodnie pracy w rzeczywistości są prawdopodobnie znacznie dłuższe).

Działania związane z zarządzaniem lukami w zabezpieczeniach

Do celów tej analizy założymy, że skanowanie luk w zabezpieczeniach i wdrażanie poprawek są zautomatyzowane, podczas gdy testowanie poprawek pozostaje procesem w większości manualnym.

W rezultacie:

- Zespół IT poświęca około 240 godzin, czyli mniej więcej połowę całkowitego miesięcznego czasu pracy, na zadania związane z poprawkami.

- Testowanie i walidacja poprawek odpowiadają zwykle za 50% do 60% takiego całkowitego czasu, czyli około 100 do 120 godzin/miesiąc.

Oszczędności, zyski i korzyści

Zakładając wynikające z zastosowania automatyzacji szacunkowe oszczędności czasu rzędu 30–70%, moduł Managed Software może skrócić czas testowania o 30 do 80 godzin miesięcznie. To w

przybliżeniu odpowiednik od 0,75 do 2 etatów IT lub 4700–12 500 USD miesięcznie.

Wartość tę dodatkowo zwiększają spójniejsza jakość wdrażania poprawek, krótsze MTTR i lepsze wskaźniki zgodności. Personel IT ma również więcej czasu na optymalizację istniejących procesów

i realizację nowych projektów strategicznych. Firmy korzystające z Managed Software mogą również zwiększyć swoją konkurencyjność w zakresie rekrutacji wykwalifikowanego personelu IT.

Kwestia wartości

Są to oczywiście ostrożne i uogólnione szacunki korzyści, a rzeczywiste wskaźniki i wyniki będą zależeć od konkretnych okoliczności. Mimo to potencjalny zwrot z inwestycji (ROI) sprawia, że

moduł Managed Software jest wart poważnego rozważenia przez każdego obecnego lub potencjalnego klienta baramundi.

Ostatecznie decyzja o dodaniu Managed Software do bMS sprowadza się do wartości — ciągłego podnoszenia poziomu cyberbezpieczeństwa, poprawy zgodności z przepisami w obliczu rosnących

zagrożeń oraz efektywniejszego wykorzystania czasu i kosztów personelu IT.

Czytaj więcej

Pomysłowa zasada zarządzania oprogramowaniem w systemie Linux

- Tags:

- uem,

- bms,

- linux,

- managed software