„Umarła poprawka! Niech żyje aktualizacja…”

...tak mniej więcej można podsumować zmiany, jakie dokonały się w procesach aktualizacji systemu Windows i innych aplikacji. Jednak niezależnie od nazewnictwa podstawową zasadą jest wciąż zarządzanie aktualizacjami – nie zaniedbuj tego, działaj w zorganizowany sposób i bierz pod uwagę wymagania swojej organizacji.

W pigułce

- Zarządzanie aktualizacjami ewoluowało z uwzględnieniem współpracy wytwórców oprogramowania i działów informatycznych.

- Ugruntowana została koncepcja pierścienia Microsoftu, zgodnie z którą różne grupy urządzeń końcowych otrzymują aktualizacje w następujących po sobie fazach, w zależności od ich krytyczności.

- Rozwiązania automatyzujące, takie jak baramundi Management Suite (bMS), umożliwiają bezpieczną i wydajną dystrybucję aktualizacji w oparciu o koncepcję pierścienia.

- bMS wspiera przejrzysty proces aktualizacji dzięki profilom aktualizacji, wdrożeniom rozłożonym w czasie, różnym stronom z podglądem i blokowaniem poszczególnych aplikacji.

W ciągu ostatnich dwóch dekad departamenty IT zostały przyzwyczajone do regularnej aktualizacji systemów. Producenci oprogramowania najpierw udostępniali poprawki

dla pojedynczych podatności bez konkretnych wytycznych. Potem wielu dostawców udostępniało szeroki i stale rosnący wachlarz łatek bezpieczeństwa co miesiąc, w tzw. Patch

Days. Działy IT samodzielnie ustalały priorytety ich wdrażania. Poprawki krytyczne były testowane i instalowane, podczas gdy łatki mniej ważne lub poprawki funkcjonalne były często

pomijane.

Następnie Microsoft opracował aktualizacje zbiorcze. Owe comiesięczne pakiety aktualizacji zawierają najnowsze poprawki bezpieczeństwa i aktualizacje funkcjonalne, jak

również łatki i poprawki z poprzednich zestawów. Takie podejście oszczędza czas, ale pozbawia opcji wyboru lub selektywnej instalacji poszczególnych poprawek.

Ten krótki rys historyczny pokazuje, że wytwórcy oprogramowania ciągle zmieniają sposoby udostępniania poprawek i aktualizacji, przy czym najlepsze z nich uwzględniają typowe metody pracy

administratorów IT. Jasne jest również, że większość działów IT przystosowuje swoje praktyki zarządzania aktualizacjami do potrzeb ich firm.

Od Microsoft Update przez Windows Update po WSUS

Microsoft dostarcza aktualizacje na różne sposoby, z których każdy ma swoje zalety i wady. Z jednej strony firma udostępnia usługi „Microsoft Update” i „Windows Update”. O

ile „Microsoft Update” zawiera aktualizacje dla wszystkich wspieranych produktów Microsoftu (Exchange Server, MSSQL Server, itd.) to w „Windows Update” znajdują się tylko aktualizacje do

właściwego systemu operacyjnego.

Z drugiej strony, Microsoft oferuje komponenty oprogramowania poprzez usługę „Windows Server Update Services” (WSUS), które mogą być używane do tworzenia kopii lustrzanych

usług online Microsoft we własnej sieci. Oznacza to, że dane niezbędne do przeprowadzenia aktualizacji mogą być dostarczone lokalnie.

Specjaliści IT dysponują szerokim wachlarzem opcji pozyskiwania aktualizacji w zależności od dostępności, wymogów w zakresie pamięci masowej, połączenia internetowego i innych

czynników. Kwestii do rozważenia jest dużo i nie ma jednej, właściwej drogi. Najważniejsze, aby wybrany sposób odzwierciedlał konkretne potrzeby firmy.

Dlaczego koncepcja pierścienia jest niezbędna

W przypadku większości firm nie wszystkie punkty końcowe mogą lub powinny być wyposażane w te same aktualizacje w tym samym czasie. W końcu zawsze znajdą się urządzenia, których sprawne działanie jest bardziej krytyczne od innych. Szeroko spopularyzowany koncept aktualizacji pierścieniowych Microsoftu polega na utworzeniu grup urządzeń, które otrzymają aktualizację jednocześnie. Te grupy powinny reprezentować możliwie najszerszy i najbardziej reprezentatywny przekrój firmy, w oparciu o ich krytyczność. W dużych firmach przy określaniu rozmiaru pierścieni zalecane jest również rozważenie dostępnej przepustowości działu pomocy technicznej.

Czarne listy i wydania automatyczne

Aby zapewnić spójną i wydajną dystrybucję aktualizacji do urządzeń w obrębie pierścienia warto zastosować automatyzację, która oszczędza czas i zmniejsza

liczbę błędów zwykle związanych z metodami manualnymi. baramundi moduł Update Management

oprogramowania baramundi Management Suite w spójny sposób automatyzuje wdrażanie aktualizacji w ramach koncepcji pierścieni z dodatkiem profili aktualizacji.

Umożliwia również wyłączanie z procesu pojedynczych poprawek, jak również całych linii produktowych, a nawet kategorii urządzeń. Dzięki funkcji czarnej listy, ręczna dystrybucja

aktualizacji nie jest już potrzebna. Nowe aktualizacje są automatycznie instalowane w fazach, zgodnie z ustalonymi przez dział IT interwałami czasowymi, począwszy od najmniej

krytycznego pierścienia.

Profile aktualizacji a standardowe konfiguracje pierścieni Windows

Do pełnego wykorzystania potencjału koncepcji pierścienia i profili aktualizacji baramundi konieczna jest wcześniejsza zmiana standardowej konfiguracji Windows:

- Zasoby online i WSUS: konieczne jest wyłączenie aktualizacji automatycznych. W przeciwnym razie system zarządzania baramundi nie może sprawować kontroli nad procesem.

- WSUS: konieczne jest wyłączenie podwójnego skanowania. W przeciwnym razie opóźnienie aktualizacji i inne elementy nie będą działać poprawnie. Należy sprecyzować URL do odpowiedniego systemu w politykach grupowych.

Szczegółową listę wymaganych i zalecanea ustawień, jak również instrukcje konfiguracji, można znaleźć w Bazie Wiedzy baramundi.

Definiowanie pierścieni i tworzenie profili aktualizacji

Pierwszy krok to zdefiniowanie pierścieni właściwych dla firmy w oparciu o własne kryteria, a następnie utworzenie wymaganych profili aktualizacji w baramundi Management Suite. Pomocne są nazwy o rozpoznawalnym znaczeniu i wszelkie dodatkowe komentarze, a także informacje o czasie opóźnienia aktualizacji w dniach.

Należy tu zaznaczyć, że aktualizacje definicji nie są opóźniane przez baramundi Management Suite, ponieważ naruszyłoby to działanie programu Windows Defender Antivirus.

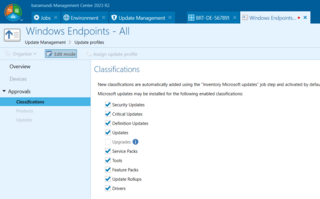

Wydawanie klasyfikacji i blokowanie pojedynczych aktualizacji

W następnym kroku należy określić klasyfikacje wydawanych poprawek. Jeżeli to możliwe, aby zapewnić bezpieczeństwo i terminowość, wydawane powinny być łatki należące do wszystkich klasyfikacji.

W zależności od potrzeb, w profilu aktualizacji można blokować całe produkty lub pojedyncze poprawki. Na przykład, jeżeli wtyczka „Microsoft Silverlight” nie powinna być instalowana na firmowych komputerach, można ją zablokować w profilu aktualizacji i wykluczyć z dystrybucji.

Rzecz jasna zmiany te mają nie tylko wpływ na dystrybucję, ale również bezpośrednio na zasoby. W dowolnym momencie możesz sprawdzić dla każdego punktu końcowego czy brakuje aktualizacji lub czy są opóźnione bądź zablokowane.

Nie łącz źródeł online i offline

Podsumowanie wszystkich właściwych działań na punktach końcowych znajduje się w kroku „Manage Microsoft updates”. Można tam wybrać zarówno inwentaryzację, jak i

aktualizację. Inwentaryzacja powinna znajdować się na liście „do zrobienia” regularnie (przynajmniej raz w tygodniu). Dzięki temu znany jest bieżący status aktualizacji punktu końcowego bez

instalowania poprawek.

W obu przypadkach możesz wybrać spośród trzech wymienionych wcześniej źródeł (Microsoft Update Online, Windows Update Online oraz WSUS). Zapewnia to największą możliwą

elastyczność. Zalecany jest jednak wybór jednego źródła i konsekwentne jego stosowanie. Łączenie źródeł online i offline jest natomiast zdecydowanie odradzane. Dane z WSUS różnią się czasem

od danych z innych źródeł online, co prowadzi do niezgodności. Jest to szczególnie problematyczne w odniesieniu do daty wydania i opóźniona wysyłka poprawki nie zadziała.

Końcowa inwentaryzacja? To konieczność

Do instalacji poprawek służy akcja „Distribute Microsoft updates”. Należy upewnić się, że wybrane jest to samo źródło, które zostało poprzednio wskazane do inwentaryzacji.

W wyjątkowych przypadkach możliwe jest wstrzymanie ponownego uruchomienia urządzenia, zwykle wymaganego przy aktualizacjach. Jednakże nie jest to zalecane

ze względu na to, że niektóre poprawki mogą nie być prawidłowo rozpoznane aż do momentu następnego uruchomienia. Zwłaszcza aktualizacje systemowe zazwyczaj nie są w pełni zainstalowane do

czasu restartu.

Z drugiej strony, końcowa inwentaryzacja jest mocno zalecana. Zapewnia ona, że obecny status aktualizacji jest prawidłowo przesłany do serwera baramundi Management Server i

uwzględniony w ewaluacjach.

Profile aktualizacji są niezbędne

W następnym kroku można zdefiniować specyfikacje aktualizacji:

- Ręczna konfiguracja: można szczegółowo dostosować wszystkie ustawienia, takie jak klasyfikacja, uwzględnione i wyłączone produkty/poprawki i opóźnienie czasowe.

- Profil aktualizacji: proces aktualizacji bazuje na ustawieniach w profilu aktualizacji przypisanym do urządzenia końcowego. Jeżeli nie został przypisany żaden profil, krok zadania jest przerywany, a urządzenie nie zostanie zaktualizowane.

Stosowanie profili aktualizacji jest wysoce rekomendowane pod kątem spójnej i przewidywalnej strategii aktualizacji. Ręczna konfiguracja jest zalecane wyłącznie w indywidualnych przypadkach lub na potrzeby testów.

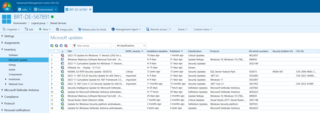

Rzut oka na status aktualizacji

Kolorowy pasek wskazuje bieżący stan urządzenia końcowego. Dodatkowych informacji dostarcza szczegółowa lista właściwych aktualizacji. Ocena ich statusu opiera się na powiązanym profilu aktualizacji – jeśli taki został przypisany. Punkt końcowy uznaje się za aktualny tylko wówczas, gdy wymagane poprawki są zainstalowane, zablokowane lub opóźnione. Bez profilu aktualizacji nie można brać pod uwagę ani blokowania, ani opóźnienia aktualizacji.

Profile aktualizacji oferują więcej niż funkcje udostępniania

Profile aktualizacji służą nie tylko do wydawania/blokowania i opóźniania aktualizacji. Można ich używać również do oceny statusu aktualizacji, np. czy punkt końcowy

spełnia wymagania profilu aktualizacji, czy wszystkie punkty końcowe przypisane do profilu aktualizacji są zgodne lub czy zachodzi potrzeba podjęcia działania.

Wyświetlanie statusu aktualizacji punktów końcowych według przynależności do grupy ułatwia ocenę zarówno poszczególnych grup (np. działów) jak i oddziałów (np.

lokalizacji). Już na pierwszy rzut oka można zobaczyć czy urządzenia spełniają wymagania profilu aktualizacji, czy i ile aktualizacji brakuje oraz kiedy były ostatnio inwentaryzowane lub

aktualizowane. Możliwe jest także filtrowanie według statusu i aktualizacji profilu.

Transparentne procesy oznaczają efektywne zarządzanie aktualizacjami

Zarządzanie aktualizacjami zgodnie z powyższym opisem jest niezbędne w świecie ciągle zmieniającego się oprogramowania. Koncepcja pierścieni wprowadzona przez Microsoft oraz zastosowanie narzędzi automatyzacji oferują skuteczne metody zarządzania aktualizacjami w bezpieczny i ustandaryzowany sposób. Przejrzyste wytyczne, regularne inwentaryzacje i strategiczne użycie profili aktualizacji mają zasadnicze znaczenie dla udanych i dobrze skontrolowanych procesów aktualizacji.

Chroń swoje IT: porady eksperta w zakresie zarządzania podatnościami

Chcesz więcej wskazówek na temat automatycznych aktualizacji i zarządzania lukami bezpieczeństwa? Pobierz nasz bezpłatny biuletyn informacyjny i wzmocnij swoje zabezpieczenia przed złośliwym oprogramowaniem i atakami hakerów!

Czytaj więcej

Cyberodporność: najważniejsze trendy w bezpiecznym zarządzaniu punktami końcowymi

Pomysłowa zasada zarządzania oprogramowaniem w systemie Linux

- Tags:

- uem,

- bms,

- linux,

- managed software